Meltdown- und Spectre-Patches können CPU-Belastung erhöhen [Erste Ergebnisse]

![Meltdown- und Spectre-Patches können CPU-Belastung erhöhen [Erste Ergebnisse]](https://www.lakesidesoftware.com/wp-content/uploads/2018/01/photo-1510746001195-0db09655b6db.jpg)

Nachdem die Betriebssystem- und Hypervisor-Patches für Meltdown (CVE-2017-5754) veröffentlicht wurden und sich die Betriebssystem-, Hypervisor- und Firmware-Patches für Spectre (CVE-2017-5715 und CVE-2017-5753) je nach Hersteller in einem teilweisen Veröffentlichungszustand befinden, gab es viele Fragen zu den Leistungsauswirkungen von Updates. Da bei den Patches für Meltdown und Spectre eine Low-Level-Interaktion im Spiel ist, hängt das Nettoergebnis erheblich von Faktoren wie der Arbeitslast (z. B. was Anwender tatsächlich tut), der CPU-Architektur, der Betriebssystemversion, der Hypervisor-Version, den Hardware-Eigenschaften usw. ab. Das bedeutet, dass eine Methode zum Benchmarking (und in einigen Fällen zur Vorhersage) der Nettoauswirkungen unerlässlich ist. Wir haben einige erste Tests durchgeführt, um einen ersten Anhaltspunkt zu geben, aber wie immer kann es sein, dass dies nicht Ihre Erfahrungen widerspiegelt, abhängig von Ihrer individuellen Konfiguration.

Natürlich gibt es eine Vielzahl von Variablen, die dabei eine Rolle spielen, aber wir haben uns zunächst für VDI-Arbeitslasten entschieden, da wir den Eindruck hatten, dass diese (zusammen mit anderen Szenarien mit gemeinsam genutzten CPUs) am ehesten signifikante Gesamtauswirkungen haben würden. Auch wenn wir nicht in der Lage sein werden, alle Szenarien intern zu validieren, werden wir versuchen, gängige Szenarien mit universelleren Arbeitslasten zu benchmarken, und wir werden uns insbesondere auf etwas ältere Hardware konzentrieren, um die Relevanz für den Zeitpunkt zu erhöhen, an dem sich viele Unternehmenskunden wahrscheinlich in ihrem Produktzyklus für unterstützende Server befinden. Darüber hinaus werden wir weitere Details zum Fall der diskreten/physischen Workstations veröffentlichen, sobald wir mehr Informationen von der SysTrack Community erhalten haben.

Im Folgenden finden Sie eine kurze Zusammenfassung unserer Erkenntnisse über die Auswirkungen der Meltdown- und Spectre-Patches auf die Leistung von VDI-Workloads. Sie können sich auch den Lifeguard IT-Podcast anhören, um mehr Hintergrundinformationen zu Meltdown und Spectre zu erhalten. Die Diskussion unserer Ergebnisse zu den CPU-Auswirkungen beginnt bei 6:40. Die Folge ist auch auf iTunes/Apple Podcasts und Google Play verfügbar.

Erste Tests

| Patch getestet | NUR Meltdown |

| Hypervisor | VMware ESXi, 6.0.0, 6921384 |

| Gast-OS | Windows 10, Build 15063 |

| CPU | Intel(R) Xeon(R) CPU E5-2670 v2 @ 2.50GHz |

| Speicher | 6 GB |

| Festplatte | Lokaler SSD-Speicher |

| Dichte | 62 VMs |

Um zu versuchen, unsere Arbeitslast im Allgemeinen repräsentativ für die normale Unternehmensaktivität eines eher aufgabenorientierten Arbeiters zu machen (beschränkt auf hauptsächlich browserbasierte und grundlegende Office-Produktnutzung), haben wir unsere künstliche Last auf Internet Explorer, Microsoft Word, Outlook und Excel beschränkt. Ein kurzes Dankeschön an Login VSI für die Bereitstellung des Rahmens für die synthetischen Transaktionen.

Methodik

Der Gedankengang für die Tests war einfach: Wir wollten dieselbe Arbeitslast und Dichte auf einem einzigen VDI-Host mit ungepatchtem und anschließend gepatchtem Hypervisor und Betriebssystem testen. Für die Evaluierung der Auswirkungen sammelten wir kontinuierlich Daten mit SysTrack , um alle interessierenden Ressourcenverbrauchsmetriken sowie unsere eigenen Endbenutzererfahrungs-KPIs und -Werte zu überwachen.

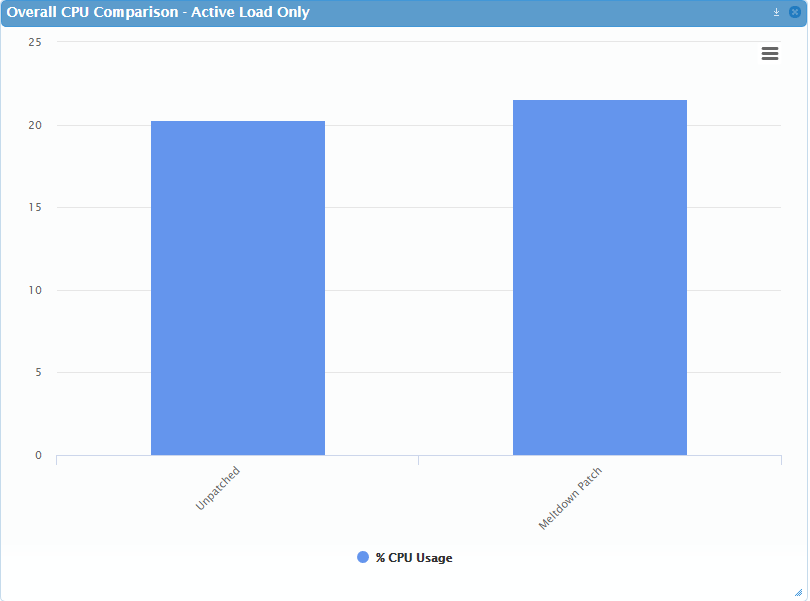

Kommen wir also gleich zum interessanten Teil: Wie lauten die Ergebnisse? Für die ungepatchte Last ergab sich ein aktiver Durchschnitt (nur mit Arbeitslast, nicht im Leerlauf) von etwa 20,26 % CPU-Auslastung. Bei der gepatchten Last waren es 21,52 %. Das bedeutet, dass wir bei aktiver Last einen Anstieg von 1,26 % CPU-Nutzung feststellen.

Was bedeutet das nun insgesamt? Der Anstieg der CPU-Auslastung pro VM ist gering, aber wie wir wissen, kann sich das sehr schnell summieren, wenn man mit höheren Dichten zu tun hat. Noch wichtiger ist, dass wir nur Anwendungen mit sehr geringem E/A-Aufkommen betrieben haben, und alles deutet (zumindest für Windows) darauf hin, dass E/A-intensive Arbeitslasten ein viel größeres Problem darstellen können. Wie können Sie also herausfinden, ob dies ein Problem für Ihre Anwender darstellen wird?

Wie kann ich das Heimspiel mit Meltdown- und Spectre-Patches spielen?

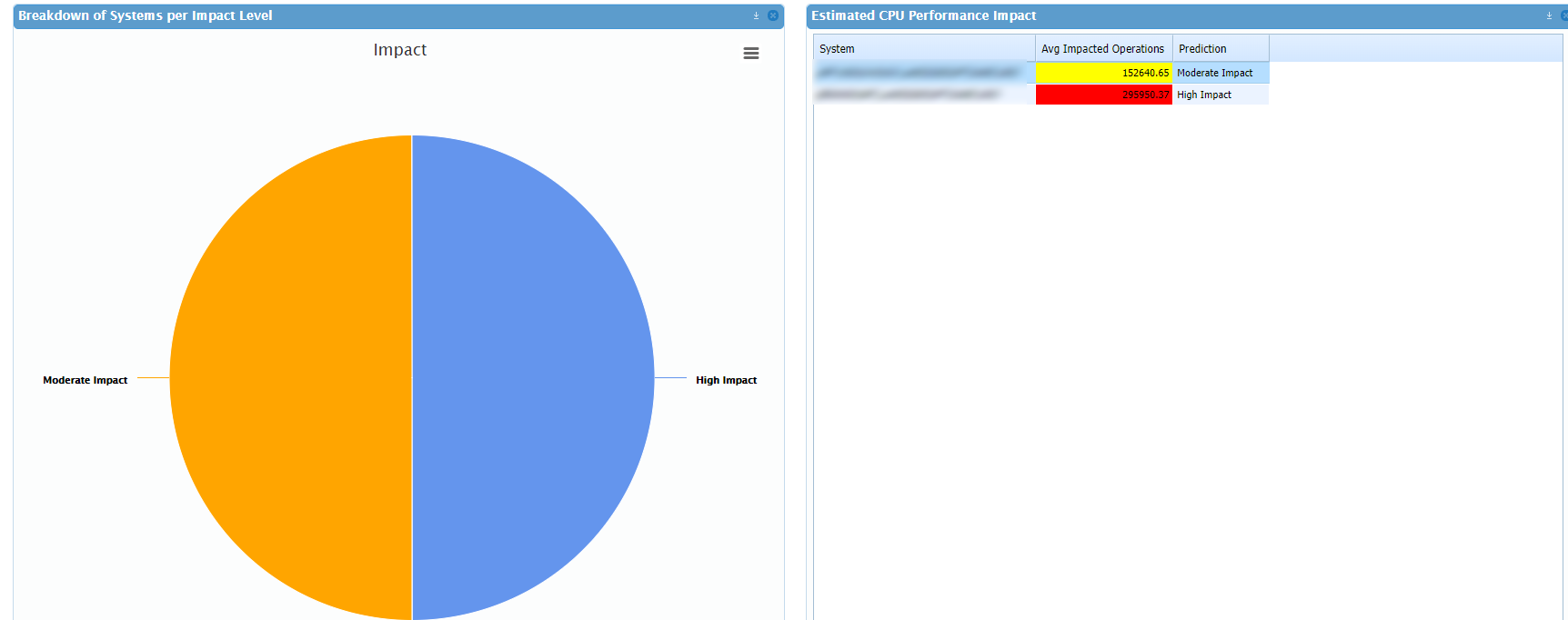

Glücklicherweise kann dies ein einfacher dreistufiger Prozess sein, wenn man das richtige Digital Experience Monitoring Tool hat. Unter der Voraussetzung, dass Sie über SysTrack verfügen, kann der Prozess mit dem neuen Kit von Lakeside für die Vorhersageanalyse und die Folgenabschätzung nach der Anwendung des Patches noch einfacher gestaltet werden. Auf der Grundlage unseres Verständnisses der wichtigsten Faktoren, die bei den für beide Probleme anzuwendenden Abhilfemethoden eine Rolle spielen, haben wir eine Methode zur Vorhersage der potenziellen Auswirkungen auf der Grundlage der Aktivitäten eines bestehenden Systems entwickelt. Dies lässt sich am besten über unser Speculation Control Kit Dashboard erkennen.

Dies ist ein komplexes Thema, und wir werden viele weitere Details haben, sobald wir mehr von den gepatchten Systemergebnissen in freier Wildbahn sehen. Bleiben Sie dran, wenn wir mehr über Leistungstests berichten, und zögern Sie nicht, uns bei Fragen zu kontaktieren.

tl;dr: Die Auswirkungen auf die Leistung pro Maschine sind bei einer geringen Arbeitslast gering: etwa 1,3 % pro VM, aber das summiert sich schnell mit der Dichte. Erwarten Sie weitere Auswirkungen von Spectre und informieren Sie sich bei uns über Ressourcen zur Analyse der Auswirkungen auf Ihre Umgebung.

Sind Sie bereit, Ihr Risiko zu ermitteln? Kontaktieren Sie uns für eine Demo!

Abonnieren Sie den Lakeside Newsletter

Erhalten Sie Plattformtipps, Versions-Updates, Neuigkeiten und mehr